Тег: network

Формулу 2s-2 следует использовать в следующийх случаях

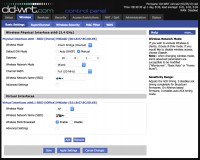

Необходим был интернет в удалении от кабеля, а в наличии wifi-карточки нет и покупать не хотелось. Хорошо, что у меня лежит неиспользуемый D-Link Dir-615 ревизии E4 на котором вместо оригинальной прошивки

После добавления в нашу тестовую конфигурацию второго провайдера появилась проблема ответа определенных сервисов по нужному каналу, если обращаться к ним из вне через NAT

В последнее время ситуация, когда доступны несколько провайдеров не нова, MikroTik Router OS позволяет настроить доступ сразу по нескольким сетевым интерфейсам

Межсетевой экран, брендмауэр или Firewall выполняет фильтрацию пакетов являясь таким образом инструментом обеспечивающим безопасность и управление потоками данных

Иногда Apple inc. выпускают не очень удачные firmware для своих wi-fi точек. Иногда для нормальной работы требуется перезапустить Airport Extreme/Express/Time Capsule

Задумался о бекапах Mikrotika. Нужно их не просто создавать, но и куда-то складывать...